Cezurity COTA позволяет обнаружить атаки, которые способны оставаться неизвестными для традиционных средств защиты в течение многих лет. Если злоумышленников интересует конкретная информационная система, то традиционные средства защиты бесполезны. Их всегда можно обойти или отключить. Например, антивирусная защита хотя и позволяет усложнить задачу для атакующих, но превратить ее в нерешаемую не способна.

Cezurity COTA — это решение, которое предназначено для обнаружения атак, пропущенных антивирусами и другими средствами защиты. В решении используется разработанная Cezurity технология динамического обнаружения атак. В основе технологии лежит анализ изменений компьютеров, составляющих информационную систему.

Преимущества

- Комплексная система обнаруженияВсе типы атак могут быть обнаружены с помощью единого решения. Решение опирается на набор признаков, достаточный для обнаружения практически любых атак. В том числе и тех, где используются неизвестные методы, уязвимости и уникальные вредоносные программы (0day).

- Низкая совокупная стоимость владенияCezurity COTA — полностью автономное решение, не требующее внедрения комплексных платформ безопасности, которым для обнаружения сложных угроз необходимы данные из разных источников.

- Достаточная для защиты информация сразу при обнаружении атакиРешение позволяет не только обнаружить атаку, но и определить пути защиты без дополнительных инструментов. Это возможно благодаря тому, что в основе решения лежит анализ всех критически важных изменений систем, которые протоколируются и доступны для анализа.

- Просто внедрить и начать использоватьРешение не зависит от инфраструктуры и топологии защищаемой информационной системы, так как опирается на мониторинг конечных точек. Это позволяет быстро развернуть и начать использовать решение даже в том случае, если IT-инфраструктура сложна. Эксплуатация не требует специальной экспертизы от обслуживающего IT-систему персонала.

- Низкая нагрузка на системные ресурсыНаиболее ресурсоемкие процессы анализа происходят в облаке. Поэтому влияние работы на производительность компьютеров незначительно.

- СовместимостьРешение можно использовать вместе с любыми другими средствами обеспечения информационной безопасности.

- Стабильность работыКлиентское программное обеспечение не нуждается в обновлениях, а его работа ограничивается сбором информации. Таким образом снижается риск «падения» систем.

- Дополнение DLP-решенийПозволит обнаружить использование технических средств, примененных для похищения корпоративной информации

Как работает Cezurity COTA

Атака на информационную систему приводит к изменениям критических областей компьютеров, составляющих IT-инфраструктуру. К изменениям обычно приводит каждый из этапов атаки — от внедрения до уничтожения следов присутствия. Без изменения критических областей злоумышленникам не удастся закрепиться в информационной системе. Например, чтобы незаметно похищать информацию или просто перейти к следующему этапу атаки, им придется модифицировать те или иные объекты, которые находятся в критических местах атакуемых компьютеров.

Так как злоумышленники используют самые разные, подчас еще не известные (0day), методы сбора данных и внедрения, анализ отдельных состояний объектов не позволяет точно узнать, была ли система атакована. Но атаку можно обнаружить, сравнив между собой разные состояния, то есть, проанализировав изменения.

Обнаружение атак в решении Cezurity COTA основано на анализе изменений критических областей компьютеров, составляющих IT-инфраструктуру.

На компьютерах периодически запускается сканирование, которое представляет собой сбор данных о состоянии критических областей систем. В результате каждого сканирования формируется срез системы (slice). Срезы передаются в облако (Cezurity Cloud), где сравниваются между собой. Такое сравнение позволяет выявить изменения, произошедшие с каждой из систем за время между сканированиями. Изменения анализируются, и если они носят аномальный характер, то это может быть признаком атаки.

Для выявления изменений и классификации аномалий используется самообучающаяся система, основанная на методах интеллектуального анализа больших массивов данных (Big Data).

Архитектура и компоненты решения

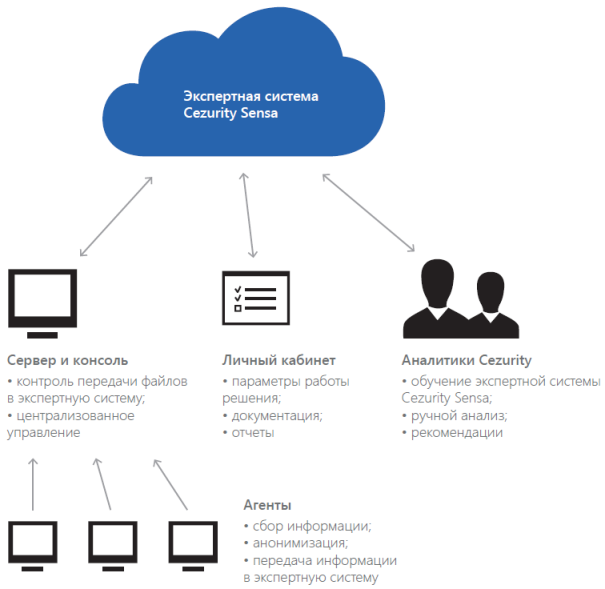

Решение включает четыре основных компонента: Агент, облачная экспертная система Cezurity Sensa, Сервер и Консоль управления сервером, Личный кабинет.

Агент периодически сканирует систему, извлекает необходимую для обнаружения атак информацию, формирует срез системы (slice) и передает его в облачную экспертную систему Cezurity Sensa для анализа.

При анализе учитываются контексты трех типов: контекст среза, контекст времени и контекст окружения.

На уровне Сервера осуществляется контроль передачи файлов в облачную экспертную систему Cezurity Sensa. Также с помощью Сервера реализуется развертывание и обновление Агентов без использования средств Active Directory.

Скачать обзор

Скачать обзор